在當今數字化學習與工作中,詞典軟件已成為不可或缺的工具。一個成功的詞典項目,從構思到最終為用戶提供服務,涵蓋了開發、發布以及建立穩定運行環境等多個關鍵階段。本篇文章將系統闡述詞典項目的開發流程、發布策略,以及如何為其構建可靠的JRE運行環境與軟件服務平臺。

一、 項目開發:從需求到實現

詞典項目的開發始于精準的需求分析。這包括定義核心功能(如單詞查詢、釋義展示、發音、例句、同反義詞、生詞本等),確定目標用戶群體(學生、學者、語言愛好者或普通大眾),以及規劃技術路線。

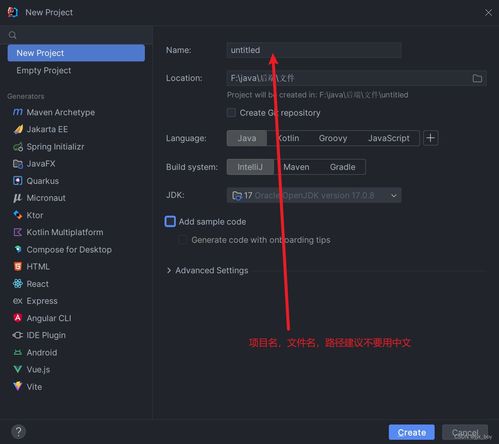

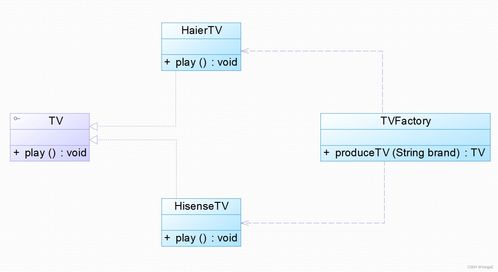

- 技術選型:鑒于Java的跨平臺特性和豐富的生態系統,許多詞典項目選擇Java作為主要開發語言。這確保了軟件能夠在Windows、macOS、Linux等多種操作系統上運行。開發框架可選用Spring Boot以快速構建后端服務,或采用JavaFX/Swing開發桌面客戶端。數據存儲方面,根據數據量級和查詢需求,可選擇SQLite(輕量級本地詞典)、MySQL或更專業的全文檢索數據庫。

- 核心開發階段:

- 數據采集與處理:構建高質量的詞庫是核心。可通過授權購買、爬取公開詞典數據(需注意版權)或利用開源詞典數據(如Wiktionary)來獲取原始數據,并經過清洗、結構化處理,形成規范的數據庫或數據文件。

- 功能模塊實現:實現高效的查詢算法、美觀清晰的用戶界面、準確的語音合成或播放、以及生詞本的增刪改查與同步功能。

- 測試:進行單元測試、集成測試和用戶界面測試,確保查詢準確、界面友好、性能穩定。

二、 JRE運行環境的建立:確保跨平臺兼容性

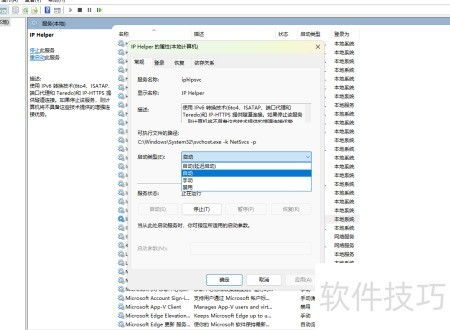

Java程序需要Java運行時環境(JRE)或完整的Java開發工具包(JDK)才能執行。為用戶提供便捷的JRE環境是確保軟件可用的關鍵。

- 捆綁JRE:最用戶友好的方式是將適合目標系統(如Windows x64, macOS ARM)的JRE精簡版與詞典安裝包捆綁在一起。這樣,即使用戶電腦上沒有安裝Java,也能一鍵安裝并直接運行。工具如

jlink(Java 9+)可以用于創建自定義的、精簡的運行時鏡像,只包含程序必需的模塊,從而減小分發體積。 - 環境檢測與引導:在安裝程序或軟件啟動時,加入JRE環境檢測邏輯。如果未檢測到合適的JRE,則引導用戶前往Oracle或Adoptium等官方網站下載,或提供內置的離線安裝包選項。

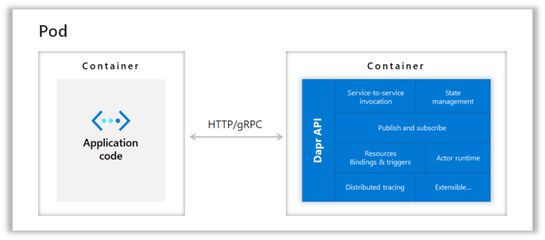

- 容器化部署:對于服務端組件(如在線詞典API服務),可采用Docker容器化技術。將應用及其依賴的特定版本JRE打包成Docker鏡像,可以確保在任何支持Docker的宿主機上運行環境完全一致,極大簡化了部署和運維。

三、 軟件發布與分發

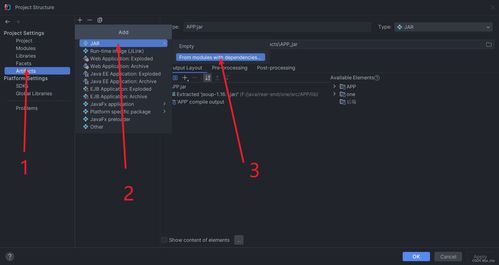

- 打包:根據目標平臺生成對應的安裝包。例如,Windows系統可使用

jpackage工具(Java 14+引入)或第三方工具(如Inno Setup, Install4j)生成.exe安裝程序;macOS生成.dmg或.pkg;Linux生成.deb或.rpm包。這些安裝包應能自動處理JRE依賴、創建桌面快捷方式、注冊文件關聯等。 - 分發渠道:

- 官方網站:提供主要平臺的安裝包直接下載。

- 應用商店:上架Microsoft Store、Mac App Store、Snapcraft或Flathub等,利用商店的自動更新機制和可信分發環境。

- 開源平臺:如果項目開源,可以在GitHub、Gitee等平臺發布,吸引開發者貢獻。

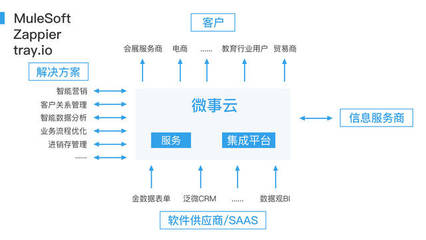

四、 建立軟件開發及運行平臺服務

超越單機軟件,構建一個可持續的“平臺化”服務是提升競爭力的方向。

- 后端云服務:建立中心化的服務器,提供:

- 在線詞庫同步與更新:確保所有用戶能及時獲得最新的詞匯和釋義。

- 用戶數據云同步:跨設備同步生詞本、學習進度、個性化設置。

- 高級功能服務:如更精準的機器翻譯、AI例句生成、詞匯量測試、社區互助問答等。

- 多終端覆蓋:在桌面端穩定的基礎上,開發移動端App(iOS/Android),并提供Web在線詞典版本,實現全平臺服務覆蓋。前后端通過RESTful API或GraphQL進行通信。

- 運維與監控:平臺服務需要可靠的運維支持,包括服務器部署(可使用云服務器如AWS, Azure, 阿里云)、數據庫維護、API接口性能監控、用戶反饋收集與處理,以及定期備份和安全更新。

- 持續集成與持續部署:搭建CI/CD流水線(如使用Jenkins, GitLab CI),實現代碼提交后自動測試、構建、打包和部署,提升開發效率和發布質量。

###

詞典項目的成功,不僅在于其本身功能的強大與準確,更在于從開發、構建運行環境到發布、運營的全流程專業把控。通過采用現代化的開發部署實踐,特別是妥善解決JRE依賴問題并朝著平臺化服務演進,開發者能夠為用戶提供一款真正即裝即用、體驗流暢、功能持續進化的優秀詞典軟件,從而在激烈的市場競爭中脫穎而出。